コロニアル・パイプライン「攻撃手口」が教えるサイバーセキュリティの心得

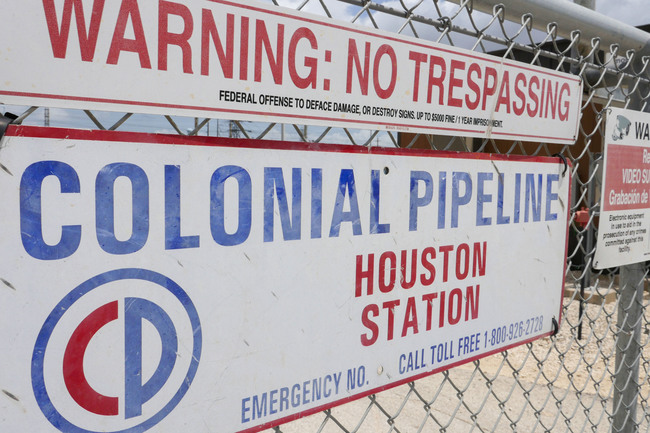

米パイプライン大手コロニアル・パイプラインが身代金要求型ウイルス(ランサムウェア)攻撃を受け、5月7日にパイプラインを全面停止させた。その結果、航空会社の航路変更や米国各地のガソリンスタンドでの在庫切れの続出など、社会経済活動と国民生活に大規模な被害が出た。57年にわたる歴史上、同社がパイプラインの稼働を全面停止させたのは初めてである。

世界中で近年激増しているランサムウェア攻撃だが、コロニアル・パイプラインの備えはどうだったのか。

老朽化したVPNシステムが狙われた

コロニアル・パイプラインのジョセフ・ブラウント最高経営責任者(CEO)は6月8日の上院の公聴会で証言し、古いVPN(Virtual Private Network、仮想専用線)システムのアカウントのパスワードが盗まれ、攻撃者に侵入されてしまったと認めた。VPNは、外部から社内のネットワークに安全にアクセスするために通信を暗号化し、やり取りする情報の盗み見防止に役立つ。

CEOによると、本来使われるべきではない老朽化したVPNシステムが狙われたという。

一般的に、アカウントのセキュリティを確保するには、通常のパスワードに加えて、スマートフォンアプリで発行したワンタイムパスワードなども組み合わせた多要素認証の利用が推奨されている。そうすれば不正ログインのリスクを軽減できるが、コロニアル・パイプラインではこのアカウントに対し、多要素認証を使っていなかった。

さらに、公聴会の質疑応答で、コロニアル・パイプラインの災害対応計画には、身代金を要求された際にどうするかという対応策が全く入っていなかったことも明らかになった。マギー・ハッサン上院議員(民主党、ニューハンプシャー州選出)は、「多くの家庭や経済が依存している重要インフラを運営している企業にもかかわらず、ここまでサイバー攻撃への備えができていないとは許し難い」と厳しく断じた。

見過ごされた「最高情報セキュリティ責任者(CISO)」の重要性

尚、コロニアル・パイプラインに対する2018年1月の監査報告書によると、同社のサイバーセキュリティ体制は、少なくとも当時「ゾッとするような」状態だったという。監査企業は、最高情報セキュリティ責任者(CISO)の雇用を推奨した。

しかし同社が雇ったのは、CISOではなく、最高情報責任者(CIO)だけだった。CIOは社内業務の最適化を優先し、ITシステムの計画、導入、更新などを担当する。しかしそれだけでは、これだけサイバー攻撃が増えている今、セキュリティが必ずしも確保できるとは限らない。技術とセキュリティそれぞれの投資や活用の優先度で利益相反が出ないようにするには、CIOとは別に、セキュリティ担当のCISOが必要となる。

監査会社は、機密データが抜かれそうになってもすぐに検知・防止するための「データ損失防止」と呼ばれるツールの導入も勧めている。これは最近増えている「二重の脅迫型」と呼ばれるランサムウェア攻撃の手口に有効だ。

二重の脅迫型の場合、感染させたITシステム内の情報を暗号化するだけでなく、元の機密情報も盗み出し、期限内に身代金を支払わなければ盗んだ情報を漏洩させると被害者を脅す。次にハッタリではないと示してさらなる圧力をかけるため、盗んだ情報の一部をネット上にさらす。そして身代金を期限内に受け取れなければ、窃取情報を売り払うかネット上に暴露する。

「データ損失防止」ツールがあれば、機密情報をランサムウェア攻撃者から盗まれそうになったとしても、それを検知し、食い止めることが可能となる。監査会社の報告を受けたコロニアル・パイプラインがツールの導入をしたかどうかは、明らかになっていない。

半年ごとに必要な「なりすましメール対策」

ランサムウェアに限らず、サイバー攻撃の被害に遭わないようにするには、なりすましメールを見つけられるコツを掴むための定期的なサイバーセキュリティ研修が必要だ。

ドイツの複数の大学が2018~2019年にかけて、なりすましメール対策の研修を受けた後、効果がどれくらい続くものか、合同調査を行った。すると、被験者たちは、4カ月間はなりすましメールを見分けられたが、半年経つと判断する感覚を失ってしまったという。つまり、サイバーセキュリティ研修やなりすましメール対策の訓練は、少なくとも半年ごとに実施する必要がある。

サイバー攻撃者たちは、メールの添付ファイルやリンクをクリックさせて情報や金を抜き取ろうと、その時々の人々の関心事項に合わせてタイトルや本文に工夫を凝らす。だからこそ、最新のサイバー攻撃の動向に沿った定期的な研修が重要となる。

ところが、監査法人の6カ月間にわたる調査では、コロニアル・パイプライン社でそういった研修は少なくとも当時は行われていなかった。

コロニアル・パイプラインへの攻撃を契機にランサムウェア対策に世界的な注目が集まる中、既にこの事件をネタにしたなりすましメールも登場している。攻撃者は、「同様の被害から組織を守るために添付のリンクをクリックし、ランサムウェア・システム・アップデートをダウンロードしてください」と依頼しているという。

狙われる食品産業と農業

米国では5月にもう1つ大きな事件が起きている。ブラジルの食肉加工大手JBSが30日にランサムウェア攻撃を受け、オーストラリア、カナダと米国にある同社の食肉処理工場の操業が数日間停止した。

食肉加工産業は、家畜の追跡・分類や規制に従うための記録付けをITシステムに依存しており、ランサムウェア攻撃でITシステムが使用不能になれば、食肉加工が止まってしまう。

食品産業では、ロボットの活用による自動化をはじめ、デジタル化が進んでいる。農業においても、農作物の収穫量と品質の向上を図るため、ドローンや自動運転トラクター、GPSマッピング、土壌水分センサーなどのIT技術が利用されている。そうした知的財産に関する情報が、サイバー攻撃の対象となっているのだ。

ところが、食品産業と農業は、米国経済の5分の1を担う重要な産業であるにもかかわらず、今までサイバーセキュリティはそれほど重視されてこなかった。

JBSはサイバー攻撃の手口や同社のサイバーセキュリティ体制について現時点では情報を明らかにしていない。

米セキュリティ企業「レコーデッド・フューチャー」のランサムウェア専門家であるアラン・リスカ氏は、食品産業のサイバーセキュリティ・レベルがあまり高くないと評価する。2020年5月以降、食品産業へのランサムウェア攻撃の被害件数は40件以上ある。

例えば、今年3月、ブルームーンなどのビールを作っている世界第5位の米ビールメーカー「モルソン・クアーズ」がランサムウェア攻撃を受け、製造・出荷が一時できなくなってしまった。攻撃から3週間後の時点で、同社は被害額が少なくとも1億4000万ドル(約153億円)に達すると見積もっている。

また、農業に対するサイバー攻撃は、2020年以降、10倍に増えている。米セキュリティ企業「クラウドストライク」が昨年11月に出した報告書で明らかにした。

空中分解してしまった食品業界の情報共有活動

国民生活の根本を担う燃料と食の供給が相次いで脅かされ、ジョー・バイデン大統領はランサムウェア攻撃を安全保障上の懸念とみなし、危機感をあらわにしている。

しかしながら、現時点で、食品産業と農業に対するサイバーセキュリティに関する規制は存在しない。指針はあるが、強制力はない。

また、電力や医療、金融など重要インフラ業界ごとに、サイバー攻撃の手口や対策について情報共有する「ISAC」(Information Sharing and Analysis Center、アイザック)と呼ばれる枠組みが存在するが、食品業界のISACは2002年に創設されたものの、2008年に解散してしまった。サイバー攻撃に関する情報が検知できておらず、メンバー間で共有もされず、活動が停滞していたため、空中分解してしまった。そのため、一部の食品メーカーや農業関連企業は、IT業界のISACに加盟するようになったという。

JBSがサイバー攻撃を受ける約2週間前の5月18日、米ミネソタ大学食品保護防衛研究所は米農務省に対し、「凄まじい速さで広がっているランサムウェア攻撃」が食品産業と農業に与えるリスクについて警鐘を鳴らす書簡を送っている。これは、コロニアル・パイプライン事件直後の5月12日にバイデン政権が出した、サイバーセキュリティに関する大統領令に呼応したものだ。

食品産業や農業のデジタル化が進む中、冷蔵輸送機器や施設の温度調整機能、輸送・流通が短時間でもダウンすれば、サプライチェーンに多大な影響が及びかねない、と同大学は指摘している。ただでさえコロナ禍で食肉処理場が閉鎖され、食肉不足や価格の高騰が懸念されている中、ランサムウェア攻撃が起きれば、さらに閉鎖される設備が増えてしまう恐れもある。

ミネソタ大学は、食の安全を確保するには、サイバーセキュリティの強化が必要だと訴えている。

ランサムウェア攻撃を受けた際、早期復旧の鍵を握るのは、攻撃を受ける直近までのバックアップデータがあるかどうかだ。英セキュリティ企業「ソフォス」の調査では、身代金を払っても、全ての情報を取り戻せた被害者はわずか8%しかいない。しかし、払わなくても、バックアップデータから復旧できた被害者は56%いた。

これだけ大規模なランサムウェア攻撃が増えている以上、こまめなバックアップ、サイバー攻撃を受けた際の対応要領の策定、データ損失防止ツールの導入など、多層的なサイバーセキュリティ対策が求められる。

----------

松原実穂子(まつばら・みほこ)

NTT チーフ・サイバーセキュリティ・ストラテジスト

早稲田大学卒業後、防衛省勤務。米ジョンズ・ホプキンス大学高等国際問題研究大学院で修士号取得。NTTでサイバーセキュリティに関する対外発信を担当。著書に『サイバーセキュリティ 組織を脅威から守る戦略・人材・インテリジェンス』(新潮社、大川出版賞受賞)。

----------

記事全文を印刷するには、会員登録が必要になります。