重要インフラへのサイバー攻撃の可能性

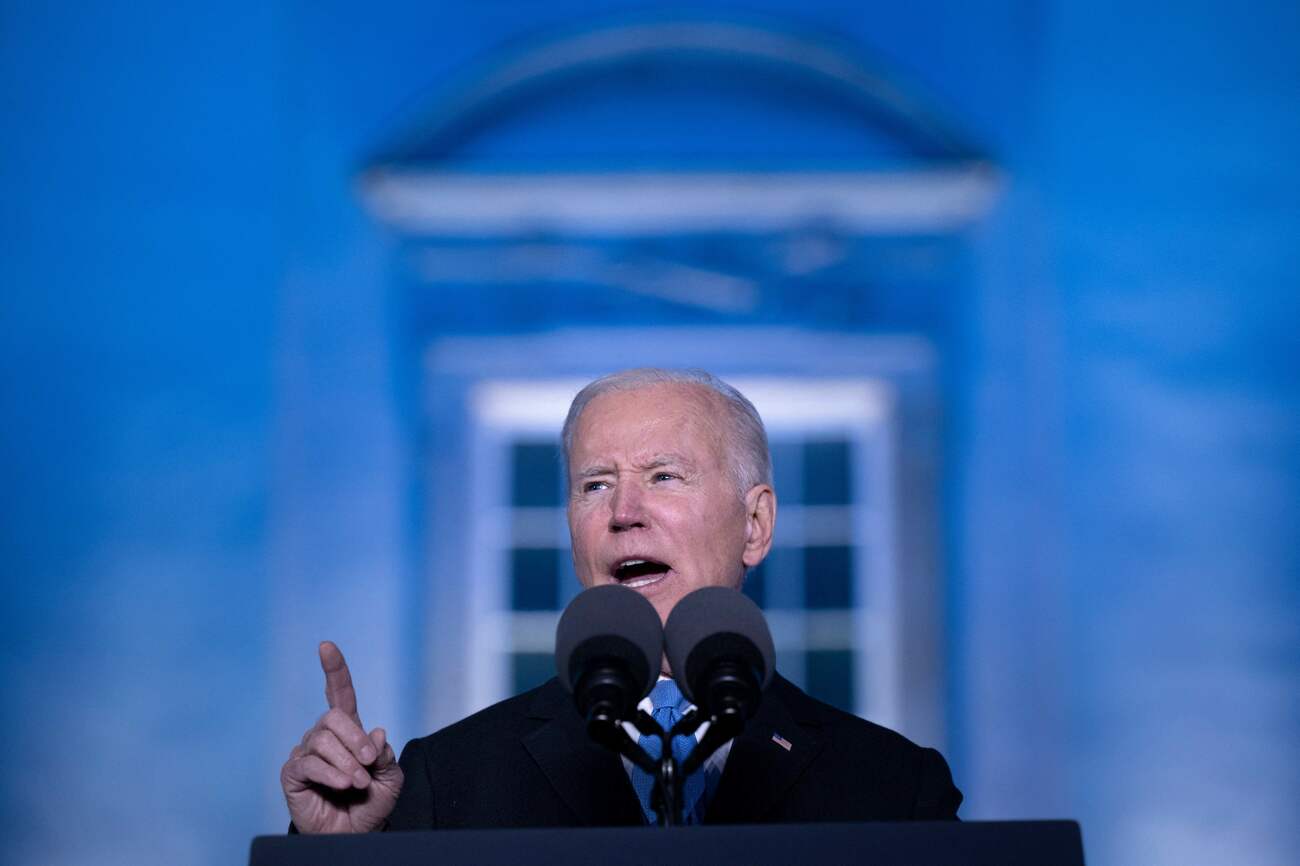

3月21日、ジョー・バイデン米大統領が声明を発表し、ロシアからのサイバー攻撃について改めて注意喚起した。ウクライナ侵略に対する西側諸国の制裁による「前例のない経済的コストへの対抗を含め、米国に対する悪意のあるサイバー活動を行う可能性がある」としている。「ロシア政府がサイバー攻撃の可能性を選択肢として検討していることを示すインテリジェンス」を得ていると説明し、民間企業に対し防御を直ちに強化するよう求めた。

同日、アン・ニューバーガー国家安全保障担当副補佐官(サイバー・先端技術担当)も記者会見を行い、バイデン大統領の危機感と注意喚起を繰り返した。「重要インフラへのサイバー攻撃が絶対に発生するというものではない」と前置きしつつも、行動と責任を呼びかけるためにこうした注意喚起が必要と説明している。また、今回のインテリジェンスに基づき、連邦政府機関が民間企業100社以上に対して、情報共有を行ったという。

具体的にどの業種の重要インフラ企業が脅威にさらされているのかとの記者からの質問に対し、ニューバーガー補佐官は、「今必要なのは重要インフラ全体のデジタルの穴を埋めることであるため、今回は個別具体的な業種を明らかにするのは避けたい。また、米国政府には見えていない脅威にさらされている業種もあろうし、そうした業種にもサイバーセキュリティ対策を強化し、必要な措置をとってほしい」と答えている。

バイデン大統領が大手企業CEOと会合

さらにバイデン大統領は同日、ジェイク・サリバン大統領補佐官、ジャネット・イエレン財務長官、ジーナ・レモンド商務長官ら政府高官と共に米大手企業16社のCEOと面会し、ウクライナ情勢について話し合った。ジョン・カービー国防総省報道官が3月22日、MSNBCのインタビューに答えたところによると、米国政府関係者と経営層とがあり得るリスクについてオープンに議論したという。

米政治専門紙「ザ・ヒル」によると、参加予定企業として名前が挙げられていたのは、金融(ビザ、JPモルガン・チェイス、バンク・オブ・アメリカ)、石油(エクソンモービル、コノコフィリップス)、石油の精製(マラソン・ペトロリアム)、クリーンエネルギー(パターンエネジー、インベナジー)、食品・農業(ランドオレークス、カーギル)、製造業(ダウ、USスチール)と錚々たる顔ぶれだ。米国の危機感と官民協力への熱意が伝わってくる。

バイデン大統領は、同日の夜に財界ロビー団体「ビジネス・ラウンドテーブル」が四半期ごとに開催しているCEO会合に出席し、ロシアが米国の重要インフラへのサイバー攻撃を行う可能性についても、「ロシアのサイバー能力の程度はかなり高く、もうじきやってくる」と警告。「サイバー攻撃の可能性によって、単に企業レベルの利益が危機にさらされているだけでなく、国益が危機にさらされている。だからこそ、サイバー攻撃に対処するため、できる限り投資し、技術的能力を強化することは、愛国的義務であると申し上げたい。米国政府も支援する」とまで言い切った。

バイデン大統領のCEO会合参加が「ビジネス・ラウンドテーブル」に伝えられたのは、3日前の3月18日だったという。誰が参加したかは明らかにされていないが、「ビジネス・ラウンドテーブル」の会員には、アップル、JPモルガン・チェイス、シティバンクのトップが名を連ねている。

FBIが警告を出した「ネットワーク・スキャン」

バイデン大統領の声明が出た後、米国政府の危機感の根拠を伝える報道がいくつか出てきた。

CBSニュースは3月22日、米連邦捜査局(FBI)が3月18日、米国のエネルギー業界に対し、ロシアの複数のIPアドレスを使ったネットワーク・スキャンが検知されたとして警告を出していたと報じた。具体的な社名は明らかにされていないが、米国のエネルギー企業5社のシステムがスキャンされたという。

この活動は、サイバー攻撃の前段階として、侵入に使う脆弱性を調べるためのものだったと見られる。しかも、背後には、以前に海外の重要インフラに対して妨害的なサイバー活動を行ったことのあるハッカーたちがいたようだ。

3月18日に出したFBIの警告文は公開されていない。しかし、3月22日にクリストファー・レイFBI長官がデトロイト経済クラブで行った講演を聞くと、米国政府がこうしたネットワーク・スキャンに注視し、防御体制を強めようとしている様子がうかがえる。

長官は、ロシアのウクライナ侵攻に伴い、ロシアが米国のインフラへサイバー攻撃を行う可能性についてFBIが懸念しているとまず述べた。その上で、「我々が懸念している理由は、単にロシアがどのように動くかを長きにわたって理解してきたからだけではなく、具体的な調査と監視の結果に基づいている」と説明。

「ほとんどのサイバー攻撃はいきなり起きたりはしない。その前にスキャンや調査など一連の段階がある。被害者に関する調査や、脆弱性やシステムのスキャンなどだ。そうすることで、システムにアクセスできるようにしていく。つまり、様々な準備段階があり、それを我々は目撃しているのだ」と述べた。

しかも、こうしたサイバー攻撃の兆候が見られるのは、米国だけではないようだ。3月31日にオーストラリア国立大学で講演したサー・ジェレミー・フレミング英政府通信本部(GCHQ)長官は、ロシアのウクライナ軍事侵攻について触れ、「ロシアの行動に反対する国々に対し、ロシアのハッカーたちが標的を探そうとしている兆候が見られる」と警告した。

GCHQは通信やサイバー問題に特化した英国の情報機関であり、その下には英国家サイバーセキュリティ・センターを抱えている。情報機関の長がこうした公の発言をするのは異例であり、注目に値する。

警戒を強めるマサチューセッツ大学記念病院

ウクライナ情勢絡みで最も注視している種類のサイバー攻撃は、ロシアの情報機関が行う破壊的なサイバー脅威と、ロシアの情報機関が守り支援しているサイバー犯罪集団の行うものだという。

レイFBI長官は、破壊的なサイバー脅威とはどのようなものかは説明しなかった。だが、今回の講演では、昨年5月に発生したコロニアル・パイプラインや食肉加工大手「JBS」へのランサムウェア攻撃、2017年の「ノットペトヤ」攻撃について言及しているため、おそらくそうした業務妨害型の大規模サイバー攻撃を念頭に置いているものと考えられる。

2017年に発生したコンピュータウイルス「ノットペトヤ」を使ったサイバー攻撃は、ロシア軍参謀本部情報総局(GRU)が実施したと見られており、100億ドル(約1兆2000億円)以上もの感染被害を世界中にもたらした。

さらに3月上旬、米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA)は、病院に対しても、サイバーセキュリティ対策強化を求める警告を出していた。米ボストン・グローブ紙によると、ボストンのあるマサチューセッツ州の病院は「ノットペトヤ」による被害を受けた経験があるため、ロシアからのサイバー攻撃に警戒を強めている。

マサチューセッツ大学記念病院のブルース・フォーマン最高情報セキュリティ責任者は同紙の取材に対し、「今何に取り組んでいるのか、今の取り組みで十分なのか、もっとすべきことはあるかと内部で始終議論している」と語った。

フォーマン氏によると、同病院では、ソフトウェアの脆弱性対策、メールのフィルタリング、アンチウイルスソフトの活用などを進めている。マサチューセッツ大学記念病院以外の病院でも、スタッフのサイバーセキュリティ研修を頻繁に実施し、リンクのクリックやアカウント入力を求めるメールを受信した際には、用心するよう求めているという。

ロシアは関与を否定

他方、ロシア政府は、米国政府の注意喚起を一蹴、反論している。

バイデン大統領が声明を出した翌日の3月22日、ロシア大統領府のドミトリー・ペスコフ報道官は記者団へのコメントとして、「ロシア連邦は、米国を含む他の多くの西側諸国とは異なり、国家レベルでの強盗行為に関与しない」と従来の主張を繰り返した。

ロシアは、2月に起きたウクライナの金融機関や政府のウェブサイトへのサイバー攻撃を含め、今までのいかなるサイバー攻撃についても関与を否定している。

また、同日付のRIAノーボスチ通信によると、ワシリー・シュパック産業貿易副大臣は、増加するサイバー脅威に対抗するため、ロシアがサイバー部隊を作り、スキルを磨き、愛国心を示せる場を作ると示唆した。

CISAが公開するサイバーセキュリティ対策

CISAは、「Shields Up(盾を上げよ)」と題し、ウクライナ情勢関連のサイバー脅威や、取るべき具体的サイバーセキュリティ対策をまとめたウェブサイトを公開している。

経営層が取るべき行動、現場の技術者が取るべき対策、一般家庭が注意すべき点にそれぞれ分けて説明されており、分かりやすい。

例えば、経営層に対してはこう説明している。

「これだけ脅威が高まっている中、サイバー攻撃の可能性がある事象について、現場から経営層や米国政府に通報する際の閾値を通常よりかなり下げ、CISAに一報してほしい。そうすることで、政府が問題をすぐに見つけ、攻撃被害の拡大を防げる」

また、現場レベルの人々に対しては、ソフトウェアを常に最新版に保ち、ITシステムの脆弱性対策を行うことや、重要データのバックアップを取り、万が一、ランサムウェア攻撃被害にあっても迅速に復旧作業が行えるようにしておくこと等を促している。

さらに、ウクライナとの取引がある組織に対しては、不審な通信がないかどうか、いつも以上に注意して監視し、アクセス管理を見直すよう注意喚起した。

一般市民に対しては、成功するサイバー攻撃の9割以上がなりすましメールを使っていることを伝えた上で、添付やリンクをクリックする前によく見直すよう、また多要素認証を使ってアカウントの乗っ取り被害を防ぐよう求めている。

CISAの求めるこうした対策は日本の個々の組織においても有効であり、是非参照されたい。

----------

松原実穂子(まつばら・みほこ)

NTT チーフ・サイバーセキュリティ・ストラテジスト

早稲田大学卒業後、防衛省勤務。米ジョンズ・ホプキンス大学高等国際問題研究大学院で修士号取得。NTTでサイバーセキュリティに関する対外発信を担当。著書に『サイバーセキュリティ 組織を脅威から守る戦略・人材・インテリジェンス』(新潮社、大川出版賞受賞)。